2020 Goals

40歳にもなると一年があっという間なので今年のゴールを設定しておく。

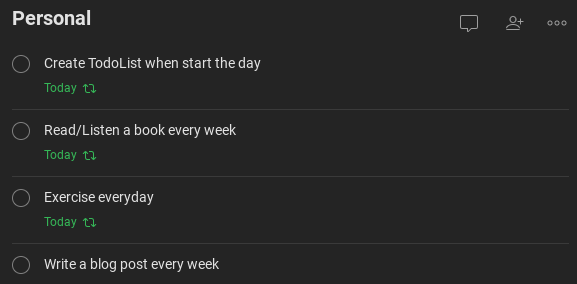

- Todo Listを毎日使う

- 本を月に2冊読む・聞く

- 毎日運動する

- 毎週一つブログでアウトプットする

Todo Listを毎日使う

Todo Listを使うと非常に生産性の高くなるのだが、すぐに使わなくなってしまう。今年は毎日使うことを目標にする。ツールは、Todoist + Toggl(pomodoro)に決めた。

本を月に2冊読む・聞く

通勤が徒歩になり、本を読まなくなった。英語のAudio bookは続かなかったので今年は日本語で挑戦する。2週間に1冊が目標。

毎日運動する

半年ほど毎日軽いジョギングorウォーキングを行っているのでこれを継続する

毎週一つブログでアウトプットする

日々思うことがあるのに何もアウトプットしていないとダラダラとしてしまう。毎週なにか書き留めておこうと思う。

これからの教育に思うこと

教育という業界に来て早いもので5年が経とうとしている。

CTOとして開発メインで事業に参画したが、早いうちからビジネスに関わるようになり、教育というものをいつも考えるようになっている。子供の教育に関して、大事なものを3つあげるとしたら、

- 情報収集する力

- 目的達成のための学習

- 継続する習慣

他にもコラボレーションも大事だが、まずは個として自立するためにはこの3つが必要に思う。

情報収集する力

世の中は偏りのある情報で溢れている。あなたTwitterタイムラインが誰とも違うようにネットではすでにパーソナライズされた情報を得ているので、あなたの常識は隣人の常識ではない時代が始まっている。情報を取捨選択し、解釈・消化していく、そのプロセスを念頭に置かなければならない。Googleの検索結果自体が、すでにパーソナライズされている場合、次世代の子はどのように一般常識を学ぶことができるのだろうか。その答えの一つは、色々な情報に触れること。ネットだけでなく、実際に人と話したり、世界の小説を読んだりすることでないかと思う。共通語としての英語は非常に有用なものである。他の国の人と話すことで、そのバックグランド・文化を理解できるし、共通語に翻訳されている情報は多い。日本語は人口の減少とともによりマイナー言語となり、小さな情報源となる。

目的達成のための学習

人は忘れる。コンピュータは忘れない。忘れるといことは精神を安定させるために作られた非常に大事な機構である。小学校のときに習った社会を覚えてるであろうか。もし覚えていたとしても、その情報は古くあまり役にたたない。例えば、日本の小麦の生産量など、我々の多くは30年前の記憶をベースにしているのかもしれない。記憶はコンピュータに任せるべきで、人は概略とインデックス(目次)を覚えておけば良い。忘れないものは何かといえば、自分で考え導き出した学習だ。体験したものは忘れにくいし、自分で工夫を入れたものなら尚覚えているし、そのプロセス自体が将来に役に立つ可能性は高い。具体的には、例えば、作成中のロボットがよく転ぶ、それはなぜか、重心が問題だ。重心を調べよう、というような目的のための学習だ。そもそも、社会人になると経験から学ぶことが多い。実生活から学び、それを糧としていきていく。プログラミングなどのIT教育に熱が入るが、目的に対して実装を自分で考えるプロセスは非常に有用だと思う。プログラミングという手段は10年後必要がない、もしくは量子コンピュータなどの新しいパラダイムが現れているかもしれない。手段は時代時代に変わる。目的に対して実装を自分で行うというプロセスは不変だ。その体験は未来につながる。

継続する習慣

人は非効率。一つスキルを得るのに3年ぐらいかかる。大学が4年あるのも理解できる。スポーツでも音楽でも技術を身につけるのは時間がかかる。昔からいうように継続は力だ。これは不変なように思う。これを前提とすると、どうやって継続するか。それは、興味だ。好きなものは時間を忘れて没頭する。好きだから続けるし、続けるとその次が見えてきて、気がつくと長期間時間を使っている。では、興味をどうやって見つけるか。これは親が手伝える。選択肢をあげて、好きだったものが一つでもあったら、その結果に対して、褒めて褒めて褒めまくることだと思う。選択肢はうまく調節しないといけないが。

Released iOS/iPadOS app, Wazari Browser, to make use of external keyboard

[video autoplay=”off” loop=”on” width=”960” height=”540” mp4=”https://www.wazalab.com/wp-content/uploads/2019/10/medium.mp4”][/video]

I just released iOS/iPadOS browser. This browser has the following functions.

- Customizable shortcuts to operate browser. e.g. Change tabs without touching screen.

- Panes to split views vertiacally or horizontally.

- Hit-A-Hint - without touching, click links to move pages.

- Customizable modifiers. e.g. swap capslock with ctrl key.

- Customizable default search engine - DuckDuckGo or Google

- Exclude web sites not to use keymapping. Some dynamic web site doesn’t use Input type=text or textarea, which Wazari keymapping doesn’t work. But you can exclude these website so you can still type on it.

- Histories to go back easily

- (Optional and Paying serivce) Integrated to Wazaterm so you can terminal.

Wazari browser is my first open source project and also a sub project of Wazaterm.

Download from App store

I use react-native(iOS only) to build this to catch up recent React/React Native. I will post what technique that I used for this with the following posts.

Mov to mp4/gif with ffmpeg

For the sake of my memory.

mov to mp4

$ ffmpeg -i medium.MOV -vcodec h264 -acodec mp2 medium.mp4

mov to animation gif

$ ffmpeg -i medium.mov -r 24 medium.gif